来源: https://x.com/GFWfrog/status/1985630934536712199

https://botcrawl.com/knownsec-data-breach-exposes-state-level-cyber-weapons-and-global-target-lists/

Knownsec数据泄露事件 是迄今为止中国科技领域最严重的网络安全事件之一。据报道,这家与中国政府有关联的网络安全和信息安全承包商Knownsec遭到黑客攻击,超过12000份机密文件被盗。被盗资料据称包括内部文件、先进的网络攻击工具以及与中国地缘政治行动相关的目标名单。目前,这些数据正在暗网论坛上拍卖,价高者得。

Knownsec漏洞的背景

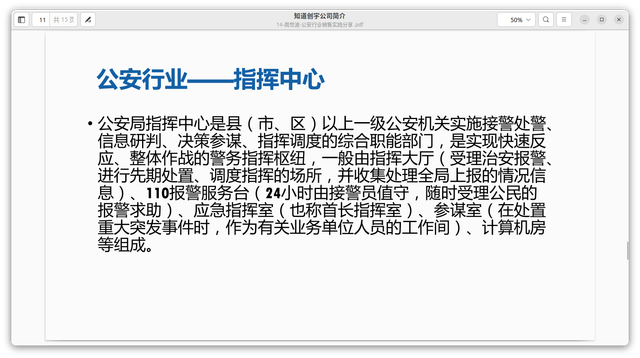

可敏信(Knownsec,正式名称为可敏信信息技术有限公司)是中国最大的网络安全厂商之一。该公司与政府机构关系密切,经常与中国各部委在国防和网络防御项目上开展合作。泄露的数据库被威胁研究人员称为该公司的“核心资产”。

- 来源: 可信赖安全(中国网络安全和情报承包商)

- 泄露文件: 约12000份文件

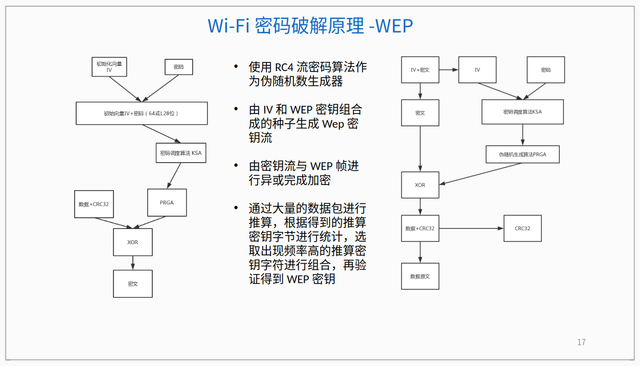

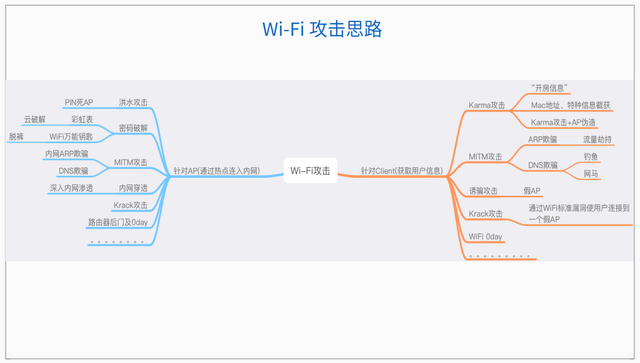

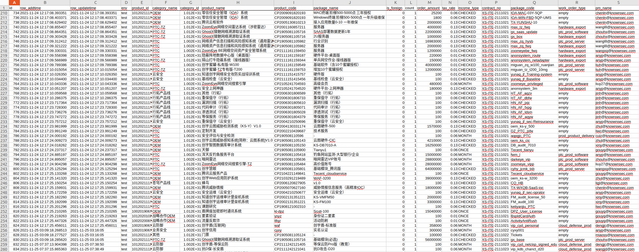

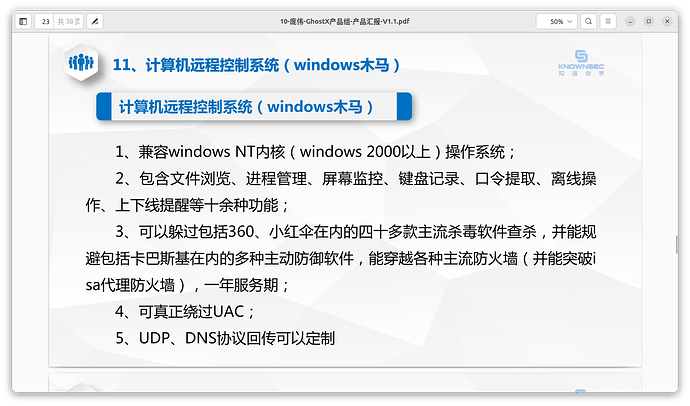

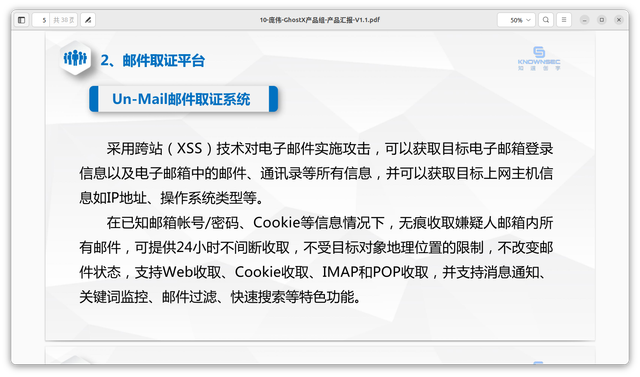

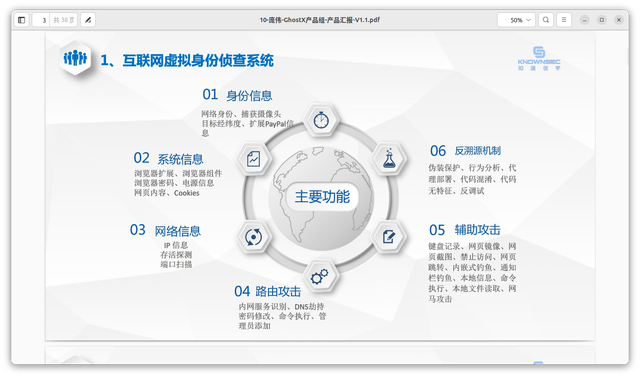

- 泄露的数据包括: 公司内部记录、与政府相关的项目文档、恶意软件源代码、C2框架、漏洞利用工具包以及包含日本、越南和印度等地缘政治目标的“目标列表”。

这些数据并非普通的内部企业资料,它包含武器化软件和情报,揭示了中国网络行动的架构及其在全球范围内的目标。在网络安全领域,这相当于一家大型国防承包商的机密武器蓝图被窃取并公开出售。

是什么让这次数据泄露如此关键?

Knownsec数据泄露事件 不仅仅是一起企业安全漏洞,更是一起可能造成全球性后果的国家安全事故。如果属实,这将是近代史上最具破坏性的中国网络间谍工具和情报泄露事件之一。

主要风险及全球影响

- 先进网络武器扩散: 据报道,被盗的12000个文件包含国家自主研发的恶意软件、零日漏洞利用程序和指挥控制系统。一旦这些工具被出售,敌对国家和老练的犯罪集团将对其进行分析、复制和再利用。这可能引发一波利用此前未知漏洞的全球性网络攻击浪潮。

- 中国国家行动曝光: 提及日本、越南和印度的“目标名单”暴露了中国网络间谍活动的结构。这些文件提供了有关特定国家、行业和网络被监控的信息,对中国国家安全部而言是一次灾难性的情报泄露。

- 巨大的供应链风险: Knownsec 为中国及海外数千家机构提供网络安全服务。如果攻击者获得 Knownsec 系统的完全管理权限,他们就可以利用该公司的软件更新机制或网络连接来攻击客户,类似于美国发生的 SolarWinds 攻击事件。

专家认为,此次被盗数据的买家可能是其他国家情报机构,他们试图分析或利用这些数据。鉴于数据内容的性质,此次事件可能引发报复性网络行动,并加剧亚洲地区的地缘政治紧张局势。

对全球网络安全的影响

Knownsec专有“军事工具”的泄露对国际网络安全格局具有重大影响。一旦这些漏洞利用程序和框架流入公开市场,国家和非国家行为体都可能利用它们。高级入侵框架和隐蔽恶意软件可能很快就会出现在针对全球企业、政府和基础设施的犯罪活动中。

对中国而言,这不仅是一场运营灾难,更是一场外交和监管危机。由于 Knownsec 与政府机构存在合作关系,被盗数据很可能包含受限的政府文件。这将立即触发中国国家互联网信息办公室(网信办)和国家安全部(国安部)的介入,他们会将此事视为国家安全问题。

监管和政治后果

此次事件直接违反了中国的《个人信息保护法》、《网络安全法》和《数据安全法》。这些法律对可能影响国家安全的关键信息基础设施和数据的保护提出了严格的要求。Knownsec的数据泄露事件属于“关键信息基础设施”事件,根据相关法律规定,必须在24小时内上报并与政府部门全面合作。

此次数据泄露事件也引发了国家间相互进行报复性网络攻击的可能性,因为泄露的数据包含指向外国目标的信息。预计日本、越南和印度政府将把此次事件视为已确认的情报泄露,并可能开展广泛的反情报和数字取证调查,以确定其对自身网络的影响。

缓解策略和立即行动

致日本、越南和印度政府

- 国家级威胁搜寻: 立即启动全国范围内的网络威胁搜寻行动,重点关注 Knownsec 已知的工具和恶意软件家族。

- 关键基础设施保护: 审查所有与国防、电信和金融相关的网络,以防中国威胁行为者可能对其进行破坏或长期持续攻击。

- 情报获取: 试图获取或购买泄露的数据集,以分析其中的内容,寻找先前针对国内实体进行攻击或利用的迹象。

面向全球 Knownsec 客户

- 将 Knownsec 视为已入侵: 断开与 Knownsec 云服务、API 和监控系统的所有实时连接,直至另行通知。

- 执行全面审计: 进行完整的入侵评估,检查是否存在任何未经授权的网络活动或通过 Knownsec 更新注入的代码。

- 轮换所有凭证: 更改所有曾经与 Knownsec 系统共享的用户名、密码和 API 令牌,以防止潜在的凭证滥用。

面向全球安全研究人员和供应商

- 做好应对武器化工具包的准备: 警惕新的恶意软件变种和入侵技术,这些变种和技术会重复使用或重新包装 Knownsec 被盗的工具。

- 加强威胁情报共享: 加强国家计算机应急响应小组 (CERT)、信息共享与分析中心 (ISAC) 和安全厂商之间的信息交流,以识别和遏制由此漏洞衍生出的新攻击。

长期影响

Knownsec数据泄露 事件实属罕见,它模糊了网络安全与地缘政治之间的界限。此次事件暴露了一个主要国家级网络强国的技术能力和战略目标。数据的泄露可能会加速国家级恶意软件向敌对势力和私人威胁组织传播,从而重塑全球网络威胁格局。

此案也对世界各地其他与国家有关联的网络安全承包商敲响了警钟。集中访问敏感工具和情报会造成巨大的单点故障风险。一旦此类枢纽遭到入侵,其后果远不止于企业损失,还会影响各国政府、盟友以及国际稳定。

个人点评:

数据售卖地址: https://darkforums.st/Thread-Chinese-infosec-company-Knownsec-hacked-confidential-company-files-2023

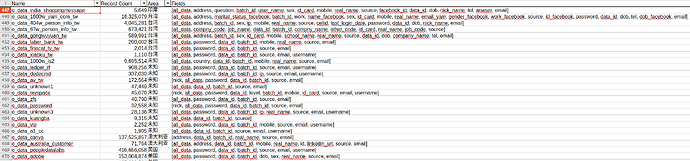

部分sample图:

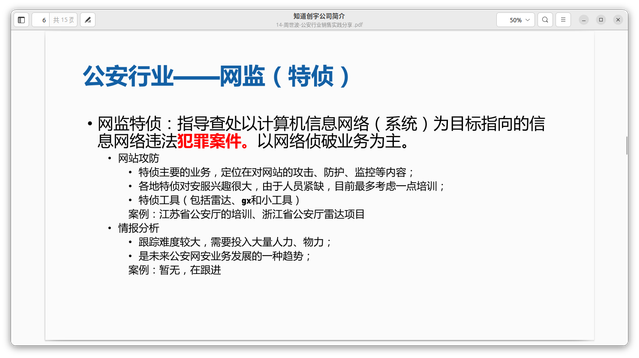

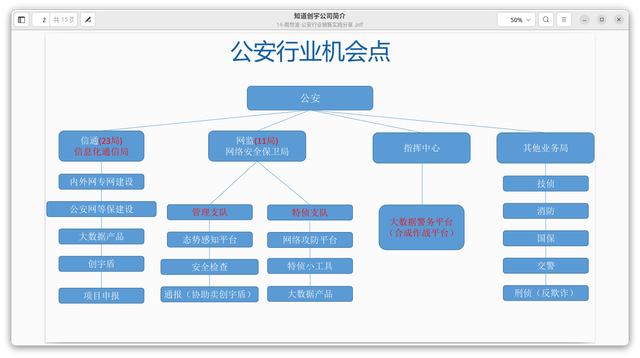

原来公安、网监、国保、刑侦都有参与,不过这个消防、交警是来干嘛的。。。

攻击国家还不少,26个,韩国、日本、美国能想到,攻击俄罗斯越南是为什么

这下黑客帝国了